Group Policy Object

keamanan dan beberapa kebijakan lainnya di dalam platform Windows. GPO dapat

mewakili pengaturan kebijakan di sistem file dan di Active Directory file.

Pengaturan GPO dievaluasi oleh klien menggunakan sifat hirarki dari Active

Directory.

GPO memiliki 2 konfigurasi yaitu konfigurasi user dan konfigurasi komputer.

•

Konfigurasi user adalah jenis konfigurasi yang diterapkan kepada setiap user

dengan kebijakan yang tertentu, terlepas dari komputer mana yang akan

digunakan.

• Konfigurasi komputer adalah jenis konfigurasi yang dapat

diterapkan kepada komputer, terlepas dari siapa user yang menggunakannya.

Keamanan Informasi

Menurut Napoleon Sanchez Jr., Keamanan informasi terdiri dari

perlindungan terhadap aspek-aspek Confidentiality, Integrity, Availability.

Berikut penjabaran ketiga komponen tersebut:

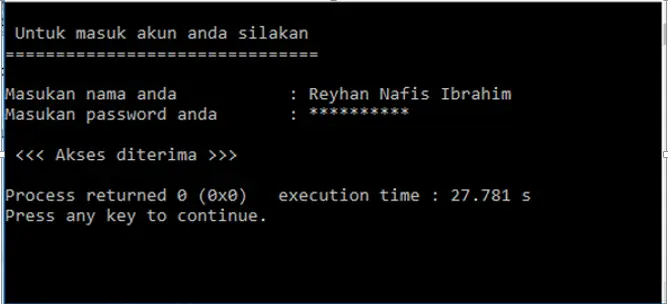

1. Confidentiality

(kerahasiaan)

informasi hanya dapat diakses oleh orang yang berwenang dan menjamin

kerahasiaan data yang dikirim, diterima dan disimpan.

2. Integrity (integritas)

berwenang (authorized), menjaga keakuratan dan keutuhan informasi serta metode

prosesnya untuk menjamin aspek integrity ini.

3. Availability (ketersediaan)

yang berhak atau user yang diotorisasi dapat menggunakan informasi dan

perangkat terkait (aset yang berhubungan bilamana diperlukan).

akses-akses ilegal terhadap jaringan komputer maupun resource di jaringan

yang dimiliki seolah-seolah ia memiliki otoritas terhadap akses ke jaringan

komputer.

yaitu:

berada dalam sistem komputer dirusak atau dibuang, sehingga menjadi tidak

ada dan tidak berguna. Contoh: Harddisk yang dirusak, memotong line

komunikasi atau kabel komunikasi.

merupakan ancaman terhadap kerahasiaan. Pihak tak diotorissasi dapat berupa

orang / program komputer. Contoh: Penyadapan, mengkopi file tanpa

diotorisasi.

Merupakan ancaman terhadap integritas. Contoh: Mengubah nilai file, mengubah

program, memodifikasi pesan.

sistem. Merupakan ancaman terhadap integritas. Contoh: Memasukkan pesan

palsu ke jaringan, menambah record file.